|

|

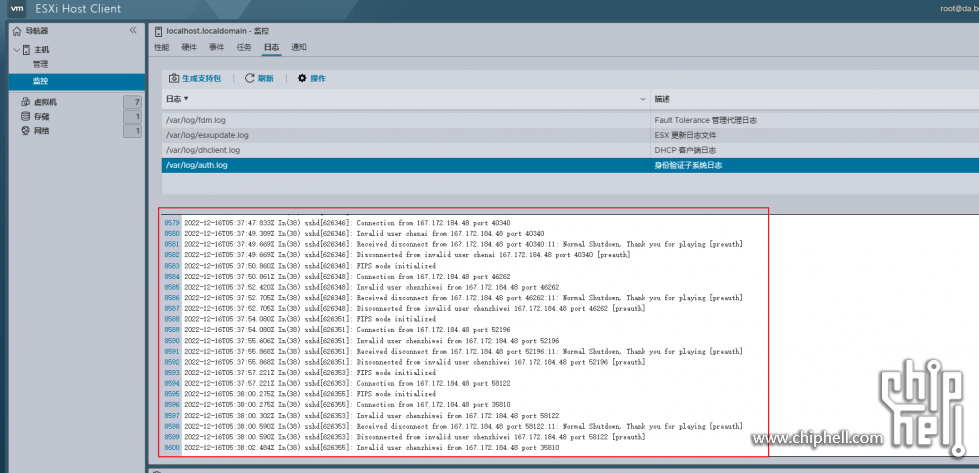

用了几年的esxi,前不久换成8.0了,昨天没事看了一下日志,一看吓一跳。

我家公网,于是在openwrt里把esxi的443转发出来,弄了个一个偏门的端口。每天有几千的扫描记录,好在是强密码。好事者用了好多用户名在扫描,其中好多是中文拼音的user.

请教一下,怎么加强esxi的防护?

- 2022-12-16T05:37:37.022Z In(38) sshd[626338]: Disconnected from invalid user chenai 167.172.184.48 port 44892 [preauth]

- 2022-12-16T05:37:38.292Z In(38) sshd[626340]: FIPS mode initialized

- 2022-12-16T05:37:38.292Z In(38) sshd[626340]: Connection from 167.172.184.48 port 50822

- 2022-12-16T05:37:39.805Z In(38) sshd[626340]: Invalid user chenai from 167.172.184.48 port 50822

- 2022-12-16T05:37:40.073Z In(38) sshd[626340]: Received disconnect from 167.172.184.48 port 50822:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:40.073Z In(38) sshd[626340]: Disconnected from invalid user chenai 167.172.184.48 port 50822 [preauth]

- 2022-12-16T05:37:41.659Z In(38) sshd[626342]: FIPS mode initialized

- 2022-12-16T05:37:41.659Z In(38) sshd[626342]: Connection from 167.172.184.48 port 56742

- 2022-12-16T05:37:43.261Z In(38) sshd[626342]: Invalid user chenai from 167.172.184.48 port 56742

- 2022-12-16T05:37:43.546Z In(38) sshd[626342]: Received disconnect from 167.172.184.48 port 56742:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:43.546Z In(38) sshd[626342]: Disconnected from invalid user chenai 167.172.184.48 port 56742 [preauth]

- 2022-12-16T05:37:44.774Z In(38) sshd[626344]: FIPS mode initialized

- 2022-12-16T05:37:44.774Z In(38) sshd[626344]: Connection from 167.172.184.48 port 34434

- 2022-12-16T05:37:46.320Z In(38) sshd[626344]: Invalid user chenai from 167.172.184.48 port 34434

- 2022-12-16T05:37:46.605Z In(38) sshd[626344]: Received disconnect from 167.172.184.48 port 34434:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:46.605Z In(38) sshd[626344]: Disconnected from invalid user chenai 167.172.184.48 port 34434 [preauth]

- 2022-12-16T05:37:47.833Z In(38) sshd[626346]: FIPS mode initialized

- 2022-12-16T05:37:47.833Z In(38) sshd[626346]: Connection from 167.172.184.48 port 40340

- 2022-12-16T05:37:49.389Z In(38) sshd[626346]: Invalid user chenai from 167.172.184.48 port 40340

- 2022-12-16T05:37:49.669Z In(38) sshd[626346]: Received disconnect from 167.172.184.48 port 40340:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:49.669Z In(38) sshd[626346]: Disconnected from invalid user chenai 167.172.184.48 port 40340 [preauth]

- 2022-12-16T05:37:50.860Z In(38) sshd[626348]: FIPS mode initialized

- 2022-12-16T05:37:50.861Z In(38) sshd[626348]: Connection from 167.172.184.48 port 46262

- 2022-12-16T05:37:52.420Z In(38) sshd[626348]: Invalid user chenzhiwei from 167.172.184.48 port 46262

- 2022-12-16T05:37:52.705Z In(38) sshd[626348]: Received disconnect from 167.172.184.48 port 46262:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:52.705Z In(38) sshd[626348]: Disconnected from invalid user chenzhiwei 167.172.184.48 port 46262 [preauth]

- 2022-12-16T05:37:54.080Z In(38) sshd[626351]: FIPS mode initialized

- 2022-12-16T05:37:54.080Z In(38) sshd[626351]: Connection from 167.172.184.48 port 52196

- 2022-12-16T05:37:55.606Z In(38) sshd[626351]: Invalid user chenzhiwei from 167.172.184.48 port 52196

- 2022-12-16T05:37:55.868Z In(38) sshd[626351]: Received disconnect from 167.172.184.48 port 52196:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:37:55.868Z In(38) sshd[626351]: Disconnected from invalid user chenzhiwei 167.172.184.48 port 52196 [preauth]

- 2022-12-16T05:37:57.221Z In(38) sshd[626353]: FIPS mode initialized

- 2022-12-16T05:37:57.221Z In(38) sshd[626353]: Connection from 167.172.184.48 port 58122

- 2022-12-16T05:38:00.275Z In(38) sshd[626355]: FIPS mode initialized

- 2022-12-16T05:38:00.275Z In(38) sshd[626355]: Connection from 167.172.184.48 port 35810

- 2022-12-16T05:38:00.302Z In(38) sshd[626353]: Invalid user chenzhiwei from 167.172.184.48 port 58122

- 2022-12-16T05:38:00.590Z In(38) sshd[626353]: Received disconnect from 167.172.184.48 port 58122:11: Normal Shutdown, Thank you for playing [preauth]

- 2022-12-16T05:38:00.590Z In(38) sshd[626353]: Disconnected from invalid user chenzhiwei 167.172.184.48 port 58122 [preauth]

- 2022-12-16T05:38:02.484Z In(38) sshd[626355]: Invalid user chenzhiwei from 167.172.184.48 port 35810

|

|

310112100042806

310112100042806