本帖最后由 jingor9394 于 2024-1-18 21:36 编辑

前言

之前折腾过Unifi/Ubiquiti/优倍快全家桶,不知不觉就过去一年了。这一年闲下来就断断续续地折腾,折腾的过程中会遇到一些问题,好在Unifi的官方社区活跃,在上面基本上都能找到答案。从官网就可以看出官方一直在改进产品,发布新固件,也算是提供了折腾的些许动力。另外官方商城(store.ui.com.cn)也上新了好多设备(依然是享受2年质保,顺丰包邮),所以有时候没忍住就稍微买了点,也把淘汰下来的设备更合理地规划利用。

新的一年到来,感觉差不多可以做个年终总结了。本篇打算介绍一下目前在用的装备,以及Unifi全家桶在家庭中的一些使用场景。本篇文章,诸如设备的选择,方案的选型,纯属瞎捣鼓,另外我只是Unifi入门玩家,如果有不同意见,一切以大家为准。

设备介绍

拿其中两个用了Unifi全家桶的地方来介绍,A家住得最多,B家住得相对较少。B家以前用的是TP的AC+AP,一整套搞下来总感觉信号不太稳定,还会出现WiFi信号满格却上不了网的情况。随着A家设备的持续升级,替换下来的设备就逐步放到B家

A家设备

- 路由器:UDM-Pro

- 旁路由:MikroTik L009UiGS-RM

- 交换机:USW-16-PoE、USW-Flex-Mini

- 光猫:ODI PonStick

- 若干AP:U6 Mesh、U6-IW、U6 Lite

机柜 - 从左到右,HikVision机架式NVR、MikroTik L009、Unifi UDM-Pro、Unifi USW-16-PoE、猫棒、理线架、日线极细跳线、配线架

- 彩色跳线沿用装修思路,全屋网线都用不同颜色的水晶头胶套作为标记,跳线颜色与网线颜色分别对应,一眼就能看出全屋网线的基本运行情况

- 装修没有预留好位置,机柜非正常立式摆放,因此所有设备必须能上机架。特别点赞Mikrotik,给路由器配了支架

- 设备全部无风扇,机箱温度正常,熬过了南方夏天

UDM Pro路由器

- 全金属外壳,银色机身,2个万兆光口,9个千兆网口,带有1.3寸触摸屏

- 比之前用的UDR强多了,直观体现就是控制台打开速度都快了

- 还带有一个硬盘位,配合Unifi的摄像头和Protect应用可以做监控

- 自带Unifi Network应用管理家庭网络,统一后台管控所有Unifi网络设备

交换机

- USW-16-PoE,全金属外壳,银色机身,2个千兆光口,共16个千兆网口,其中8个PoE网口,同样带有1.3寸触摸屏,中规中矩的一台POE交换机

- USW-Flex-Mini,5个千兆网口,迷你机身,桌面交换机的性价比之选,亮点是可用PoE供电,能少用一条电源线就少用一条

- Unifi的交换机产品很多,最近还出了一款24口RGB灯效交换机(国行没上市),非常吸睛,在炫酷的路上真是越走越远

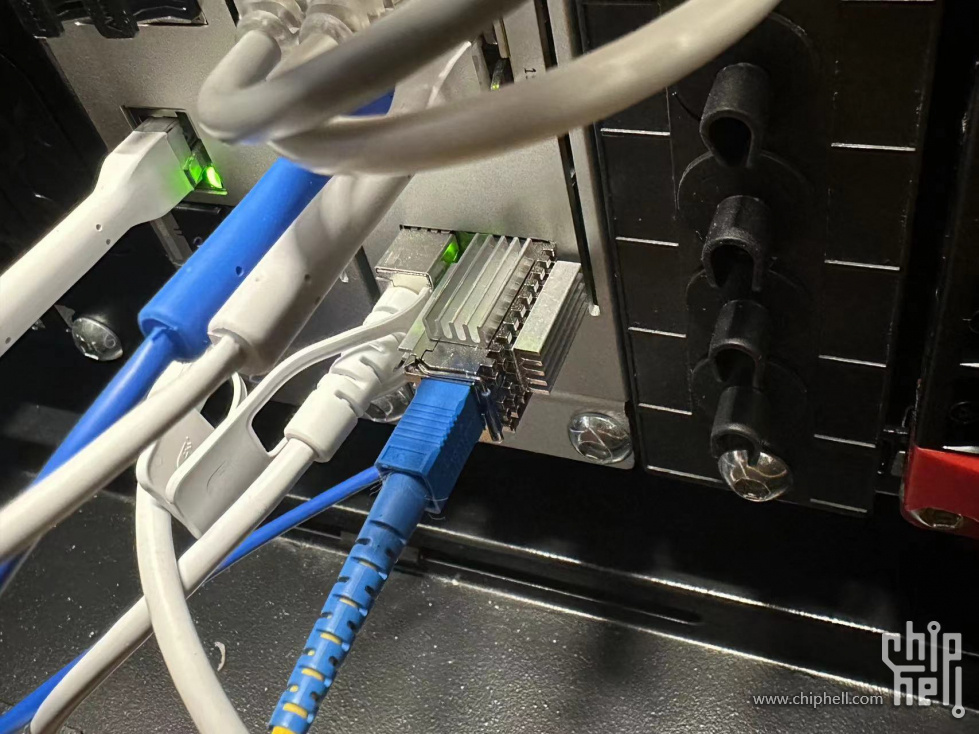

猫棒

- 感谢猫棒让我可以把运营商巨丑的光猫扔进垃圾桶

- 有人说不稳定,但我持反对意见。加了散热片,熬过南方夏天,从未断网

- 这款猫棒可以透传所有VLAN,建议插在交换机上。交换机按端口分VLAN,路由器正常拨号,其它功能也正常使用

- 如果猫棒插在路由器WAN口,WAN口与LAN口隔离,那就只能拨号上网,其它功能就用不了了

旁路由

- 本来想选工控机安装软路由,找了好久,发现都带风扇,不带风扇又无法上机架,为了避免机柜温度过高,遂放弃

- RouterOS功能全,界面简洁,很快很高效,整个系统的操作很独特,让人眼前一亮

- 支持Docker,目前安装了Pi-Hole广告过滤,一些轻量级Docker服务也可以在上面跑

- 缺点是内存不太够

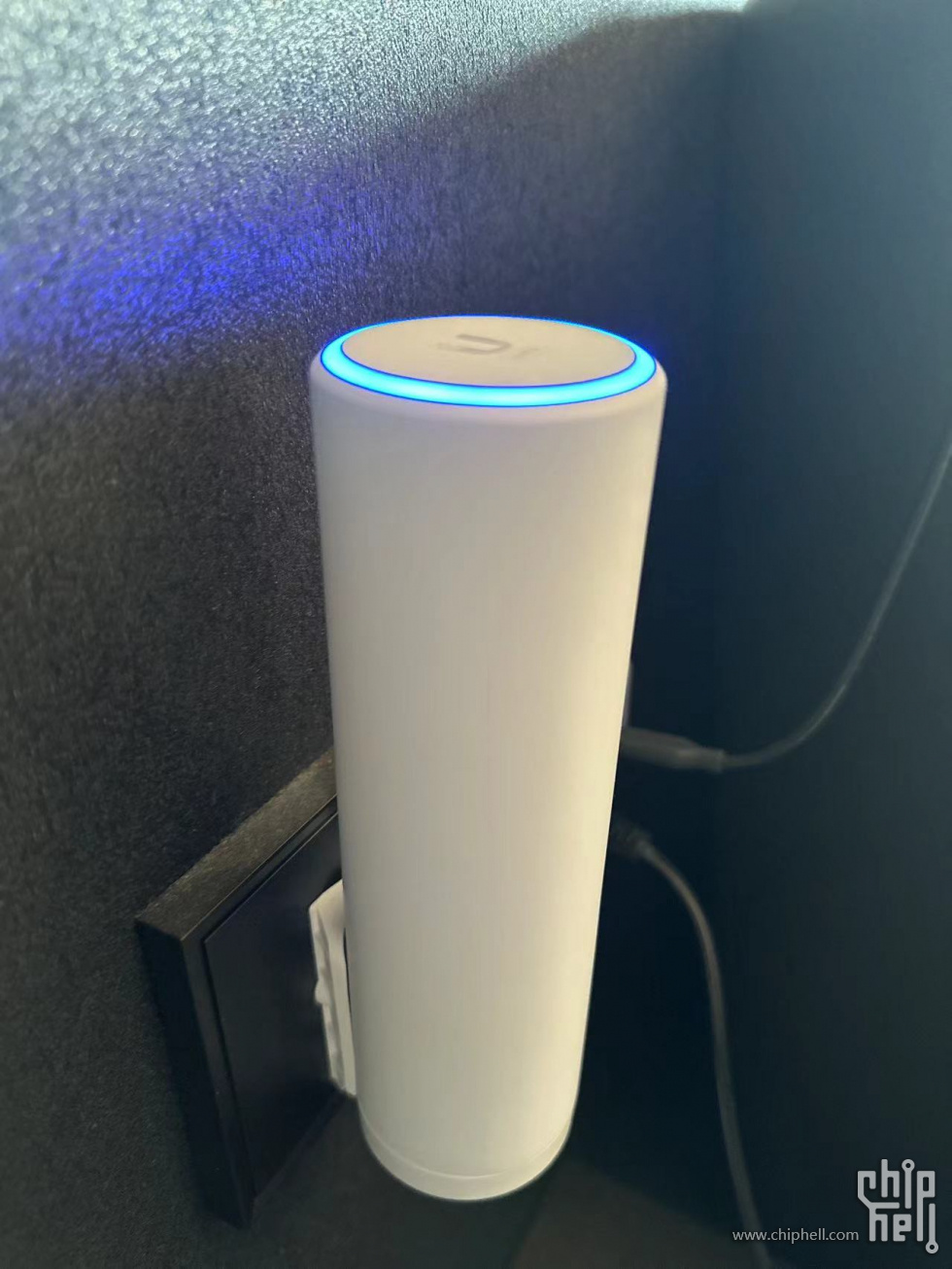

U6 Mesh 可乐罐AP

- 最喜欢的可乐罐造型,金属外壳,WiFi6,发热量有点大

- 灯光RGB可调

- 有朋友想了解怎么挂上86面板:

1. 买个86面板的白板,用随机附送的底座在白板上对好位,螺丝位拿笔做好标记

2. 对着白板上的标记位用自攻螺丝转开,让底座可以固定在上面

3. 在白板的最底部开个洞(我拿电焊笔烫开的),让网线可以穿出来

4. 底座先装在白板上,网线插入可乐罐,可乐罐对接底座,白板装入86盒,完毕

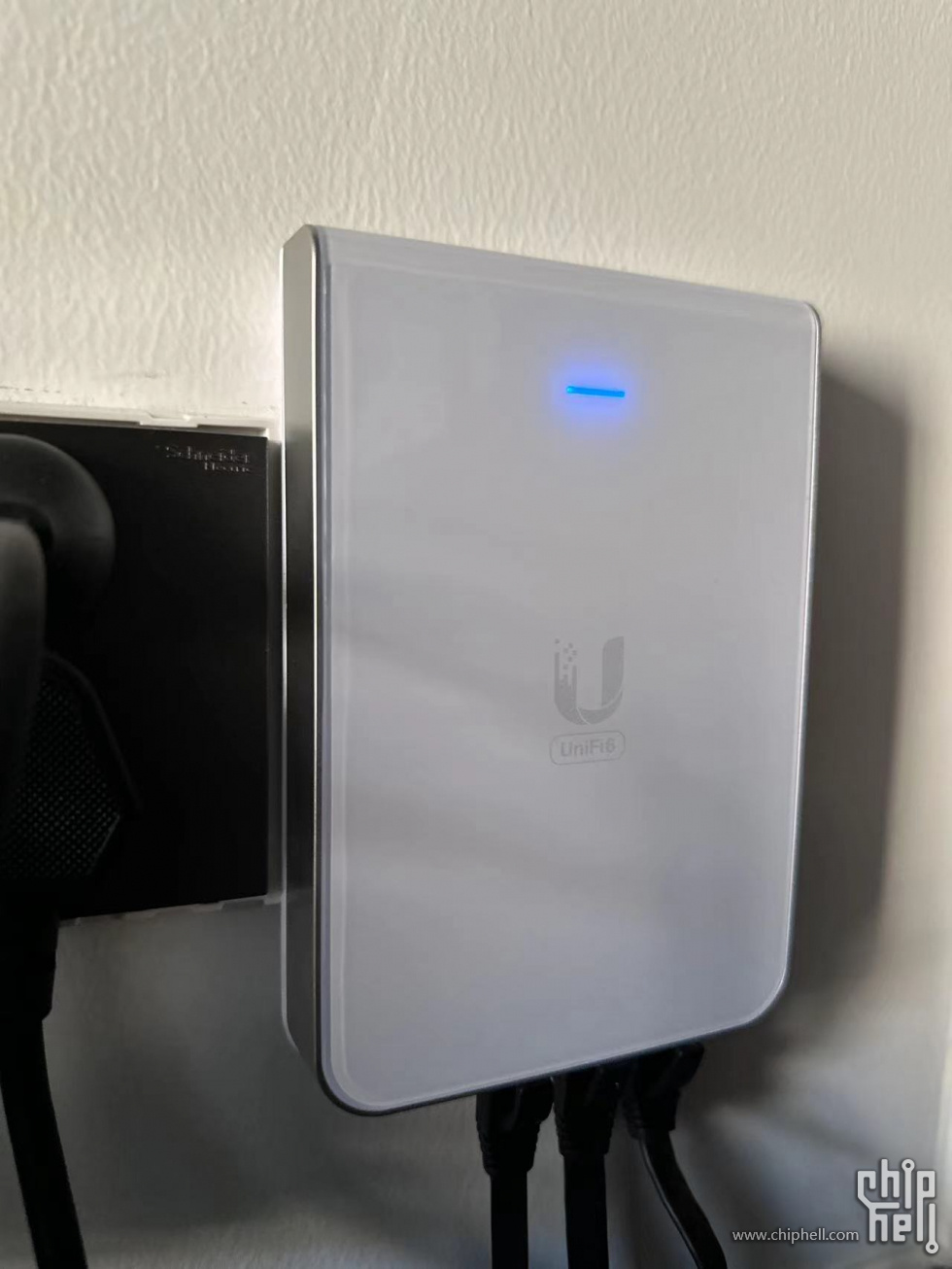

U6 In-Wall 面板AP

- WiFi6 AP面板,带4个千兆网口,发热也略大

- 面板是个胖子,无法安装在标准的86盒上

- 但总有装修师傅手工不好,并排的每个86盒不是那么紧凑,可以尝试安装在最边上的86盒,只安装一个螺丝

- 为了能装上,它左边面板的装饰框已经拆下

U6 Lite 吸顶AP

- 金属外壳,WiFi 6,最近新推出了一款 U6 Plus,相当于这款AP的升级款,性价比高

- 吸顶AP也不一定要吸顶,把它当成茶饼放在架上也可以

- Mesh连接,增加信号覆盖

跳线

- 最后还想安利一下Unifi的六类条线,有多种规格,黑/白/蓝色,重点是两头都可以上下左右弯折

- 方便机柜布线或者桌面设备使用,线体较细,个人觉得比较美观

- 这种小配件官方也一直在花心思,突出一个简约整洁

B家设备

- 路由器:UDR

- 傻瓜交换机:TP-Link TL-SG1210PE、TL-SG1226P

- 光猫:运营商光猫

- 若干AP:AC In-Wall、AC LR、AC Lite、AC Mesh

这里用的都是替换下来的设备,全部都是WiFi 5。虽然设备落后,但是使用非常稳定。

以前用的一套TP的AC+AP方案,是个初始版本,总是不稳定。并且饭厅因为没有网线口,被迫使用客厅的WiFi,一直备受信号困扰。Unifi的AP都支持Mesh,因此这次在饭厅新增了一个AC Mesh,解决信号覆盖的问题。

UDR路由器

- 因其独特的造型,无法放入机柜,只能放在机柜上面,当个桌面设备还是可以的

- 塑料外壳,4个千兆网口,其中两个有PoE供电,0.96寸显示屏,自带WiFi6

- 性能一般,对性能有要求的建议上UDM Pro

TP-Link 傻瓜交换机

- 两台傻瓜交换机是很久之前买的设备,支持PoE,与Unifi的设备搭配非常丝滑

- 唯一的缺点就是在Unifi的控制台里看到不到它们,但实际上不影响使用,使用场景具体后面再介绍

AC Mesh 天线AP

- 这是一款室内室外均可使用的AP,WiFi 5,带两根天线,像一只白色的小强

- 造型独特,可以绑在一个木架上,当摆件使用,也不占地方

- Mesh连接,放在饭厅,解决信号覆盖问题

使用场景

管理后台

- 路由器、交换机、AP都可以在Unifi的控制台统一设置,界面清晰,交互友好,功能齐全,操作便利,果味浓浓

- 基本的端口转发、VLAN划分、端口管理、防火墙、安全防护等功能都有

- AP管理方面,信道管理、带宽管理、MAC地址过滤,客户端固定AP等功能都有

- 管理后台固件持续更新,例如最近推出了一个特性PPSK,允许同一个SSID使用不同的密码让客户端连接不同的VLAN。也就是说全屋可以只设置一个SSID,客户端用不同的密码连接该SSID就可以进入不同的VLAN

- 支持OpenXXX和WireGuard,可以架设服务端实现内网穿透,也可以作为客户端去连接

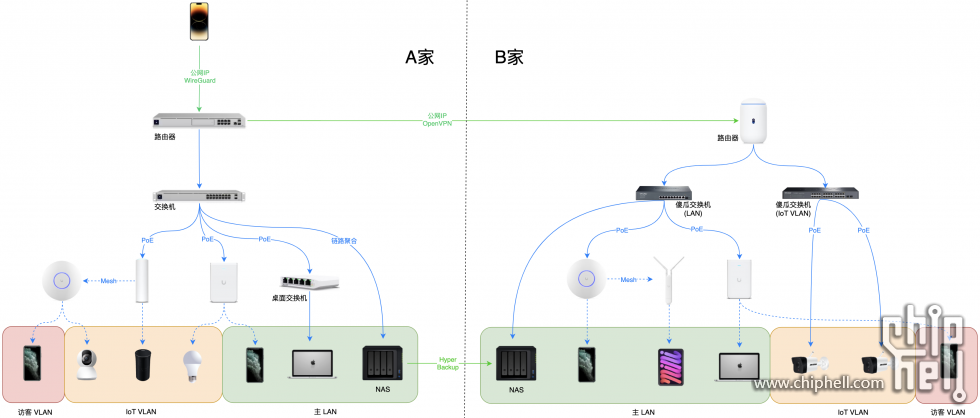

网络拓扑

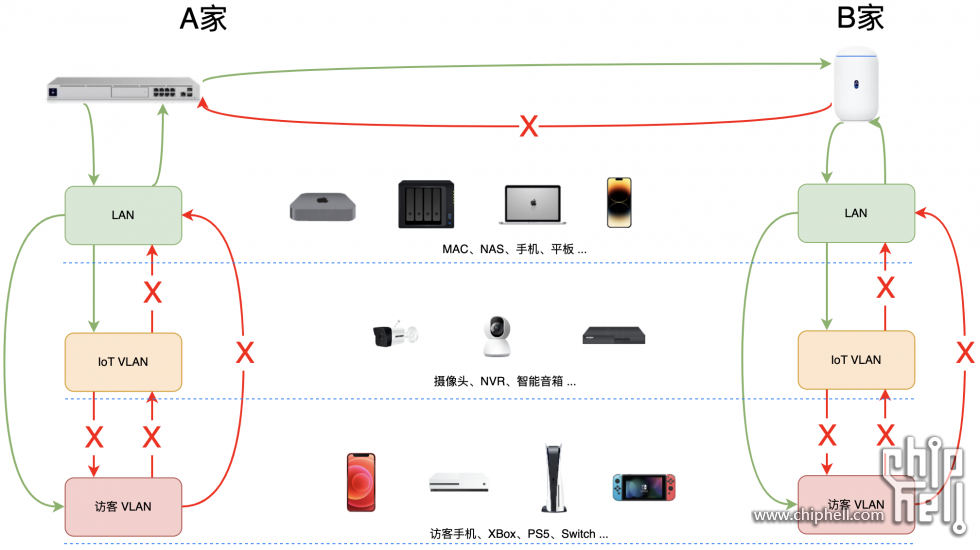

以上是目前的网络拓扑,基于上文提到的控制台的各种功能,算是摸索出比较符合我个人使用的场景,有以下几个点可以关注一下: - 图中实线是有线连接,虚线是无线连接。两个家均有AP是Mesh连接,解决没有布线且信号覆盖较差的问题,目前使用下来体验良好

- 两个家都进行了VLAN划分,分为主LAN(绿色方块)、IoT设备VLAN(橙色方块)、访客VLAN(红色方块),配合防火墙实现网络间的访问限制。基本思路是主网络有NAS,NAS存有个人资料,不希望家里的智能设备、来访客人能访问到NAS

- AP发射不同的SSID,对应不同的VLAN,并且全屋漫游体验良好,AP切换迅速无感

- A家的Unifi交换机可以设置某端口只通过某VLAN的流量,例如家里的监控摄像头和录像机就是连接交换机,通过端口设置分配IoT VLAN

- B家都是傻瓜式交换机,无法设置端口划分VLAN,好在路由器支持。因此在路由器上先划分VLAN,再接入交换机便可。例如路由器的端口A是主LAN,连接傻瓜交换机A,再连接各个AP、NAS。端口B是IoT VLAN,连接傻瓜交换机B,再连接各个监控摄像头

- 两个家都有公网IP,内网穿透比较方便。A家的权限最高,通过OpenXXX单向管理B家,出门在外通过WireGuard用手机端的APP同时管理A家和B家。Unifi还提供了Site-to-Site功能,用以打通两个家庭网络的设备互访,但这里的场景不适用

- Unifi交换机支持链路聚合,可以把群晖NAS两个网口都用上,提高带宽

- 两个家都有NAS,其中B家NAS是异地容灾,使用群晖组件Hyper Backup进行备份。A家NAS虽然已经做了raid1保证数据冗余,但仍无法避免整台NAS被入室盗窃之类的风险。数据无价,懂得都懂

防火墙设置

- Unifi的VLAN之间默认允许互相访问,需要通过防火墙设置访问限制

- 默认LAN的权限最高,可以访问IoT VLAN和访客VLAN

- A家的权限最高,可以访问B家的任何网络,反过来不可以

- IoT VLAN和访客VLAN无法访问路由器的控制台(图上没画)

- PS5、XBox、Switch放在访客VLAN是因为在此VLAN开了uPnP,如果不开的话这些主机跟外网的连通性会变差。实测在外面用手机通过WireGuard连回来远程控制PS5玩游戏,延迟可接受

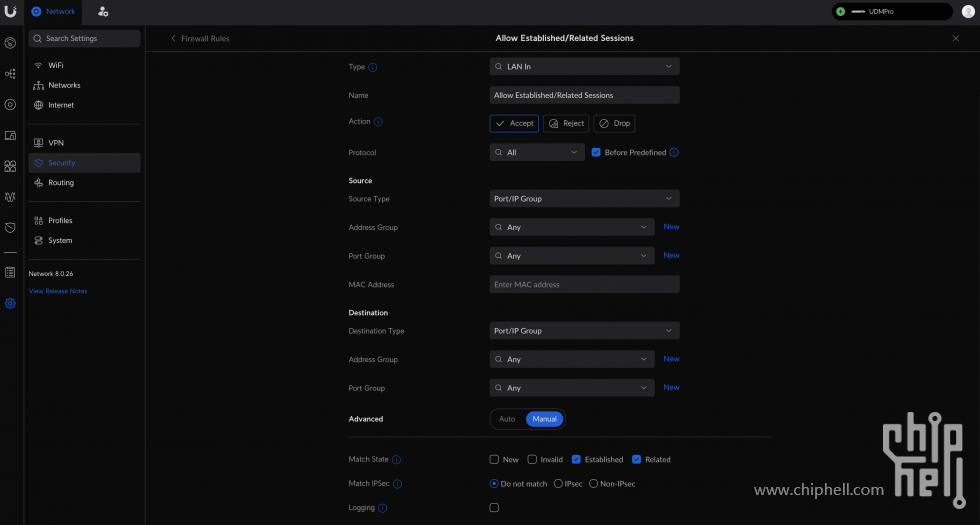

具体防火墙设置如下,仅供参考:

先建立一条规则允许 Established/Related Sessions,注意类型是LAN In 随后就可以开始新增不同VLAN之间的Drop规则,基本上就是上文的网络访问图的红色线路,与这里的防火墙规则一一对应 还可以禁止IoT VLAN和访客 VLAN访问控制台,也就是说在这两个VLAN中打开浏览器输入网关地址也不会出现Unifi的控制台登录界面,注意类型是LAN Local - Console IPs填的是网关的地址,如 172.17.1.1、172.17.2.1、172.17.3.1等

- Console Ports填的是禁止访问的网关端口,如80、443、22等

其它场景

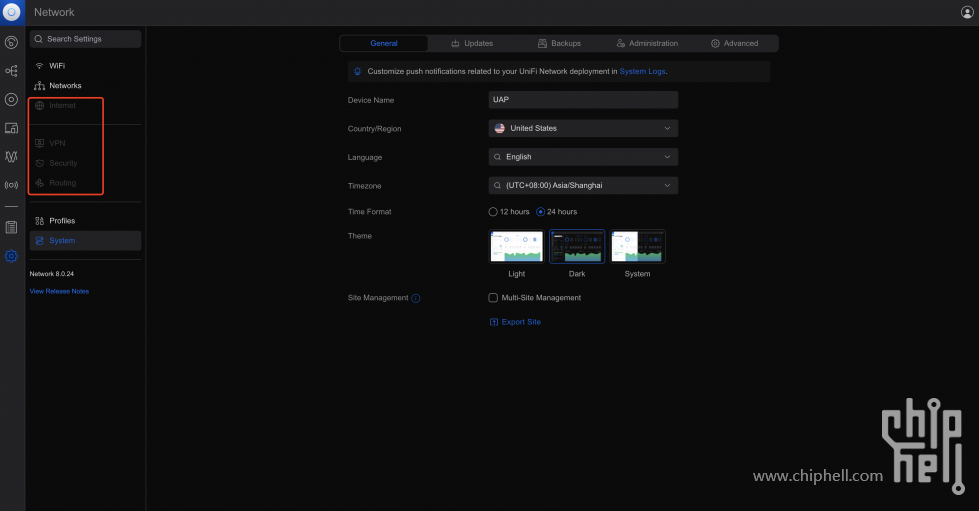

Unifi Controller + AP

- 不买Unifi的路由器和交换机,直接使用AP也是可以的,同样支持全屋漫游,

- 但是需要自己找台设备安装Unifi Controller软件,支持Docker安装,或者下载Win和Mac的软件,配置完毕后可关闭Controller软件,不影响所有AP的运行

- 部分功能会受限(红框所示),但基本上都与Unifi路由器一致,总体而言比较丝滑

- 如果使用Unifi Controller来控制AP,Controller可以不安装在本地,可以装在云服务器或者另一个有公网IP的家

- Controller安装完毕并设置好端口转发后,SSH登录需要被管理的AP,输入上图命令,IP地址就是安装了Controller设备的公网IP,端口就是公网IP放开连接Controller的端口。连接没问题的话,就可以在Controller页面上认领AP

- 如果都没有公网IP,需要用其他方式曲线救国,当然,嫌麻烦不用内网穿透也不是不行

- 我个人不相信其他人或者公司搭建的内网穿透服务,所以那种需要去官网注册账号的内网穿透就得PASS

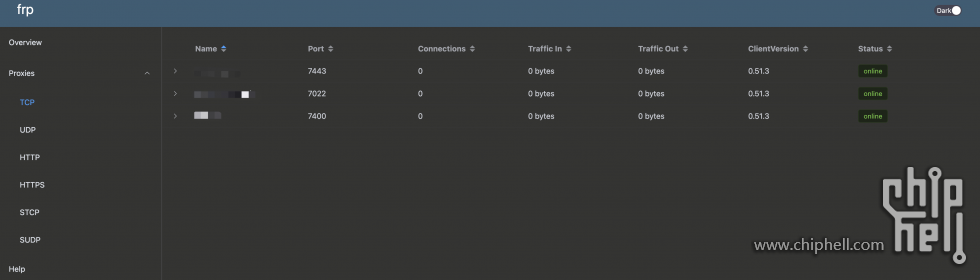

- 其中一个方案是用云服务器+FRP,FRP分为服务端和客户端,云服务器部署服务端,需要内网穿透的网络找台设备部署客户端

- FRP部署比较方便,还自带了管理后台查看连接情况

结尾

生命在于折腾,在折腾的过程中顺便学点东西。本篇文章算是我折腾过程中的一些记录,还是那句,如果不同意见,一切以大家为准。有空我会继续玩一玩相关设备,后面有机会再进行分享吧,再会。

|  310112100042806

310112100042806