本帖最后由 xplvk 于 2024-1-1 22:22 编辑

【Home Lab】 比较冷门的家庭实验室 >>>> 已经更新在新贴上!

【Home Lab】无尽折腾中。。。。。。(搬家后继续)

【HOMELAB】 无尽的折腾 -- 补完篇

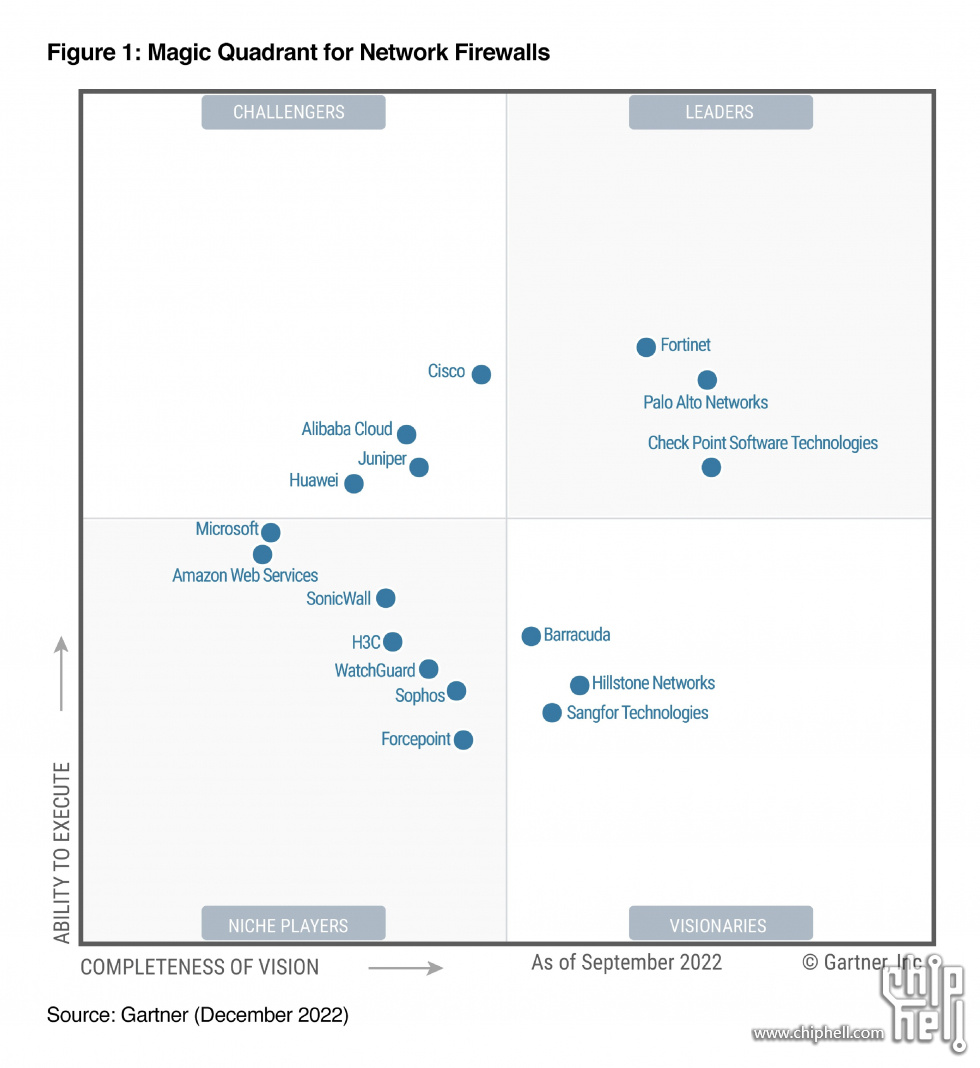

潜水多年发现论坛里好像没有分享过关于防火墙的帖子,几乎都是某某全家桶、交换机、路由器包含软硬路由、机柜,很少人关注过网络安全方面的内容,最多就是DNS方面包括AD Guard之类的。相信很多大大也有在用或者用过pfSense之类的自建防火墙,我也是用了pfSense配合snort插件很多年。因为以前工作性质的关系(外资银行的IT部门),需要接触很多业内有名的产品像Netscreen, Checkpoint, Fortinet, Symantec, Cisco等但有一样没有机会接触到长年在魔力象限霸榜的Palo Alto。

直到两年多前疫情期间无聊,再加上家里申请了一条商业线路,于是抱着跪键盘的觉悟,买了一台入门级的PA-220回家,这是一款PA家里面最低端面向小型企业的桌面型,无风扇,无散热片,纯靠通风孔散热的防火墙。我记得当时回到家,门口随便放在地上的小盒子,我以为是Palo Alto会用一个很大的盒子里塞满泡沫寄来,里面就一个气囊包裹附上一个外置电源。

体积虽然很小但很有分量,各个面都有一定面积的散热网,背面原生支持双路外置电源输入,第二个电源要“加钱”。。。反正我有双路UPS后备电源,所以就不花167刀去买了。

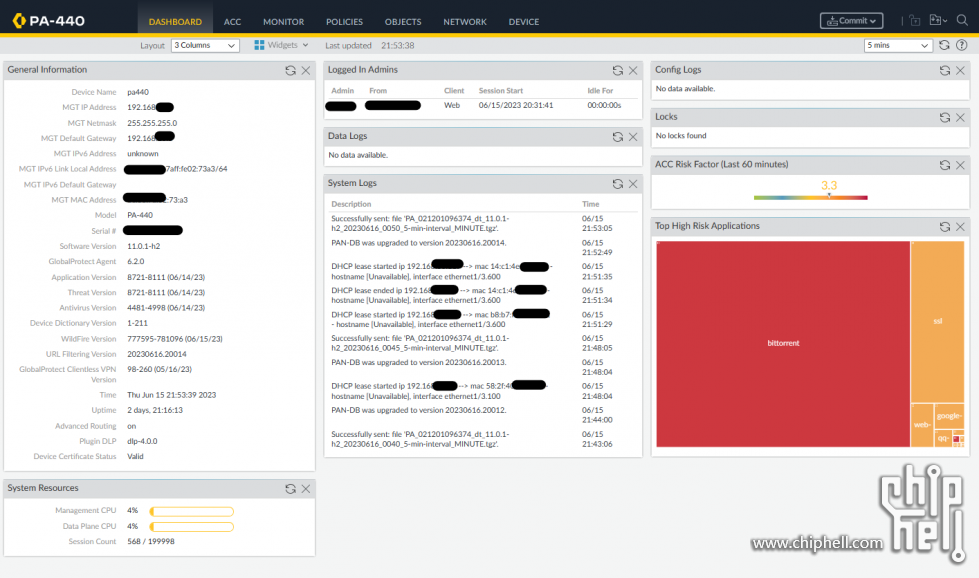

配置介面是网页方式,只要有一定的网络基础配合官方的文档,就可以搞通各种配置。

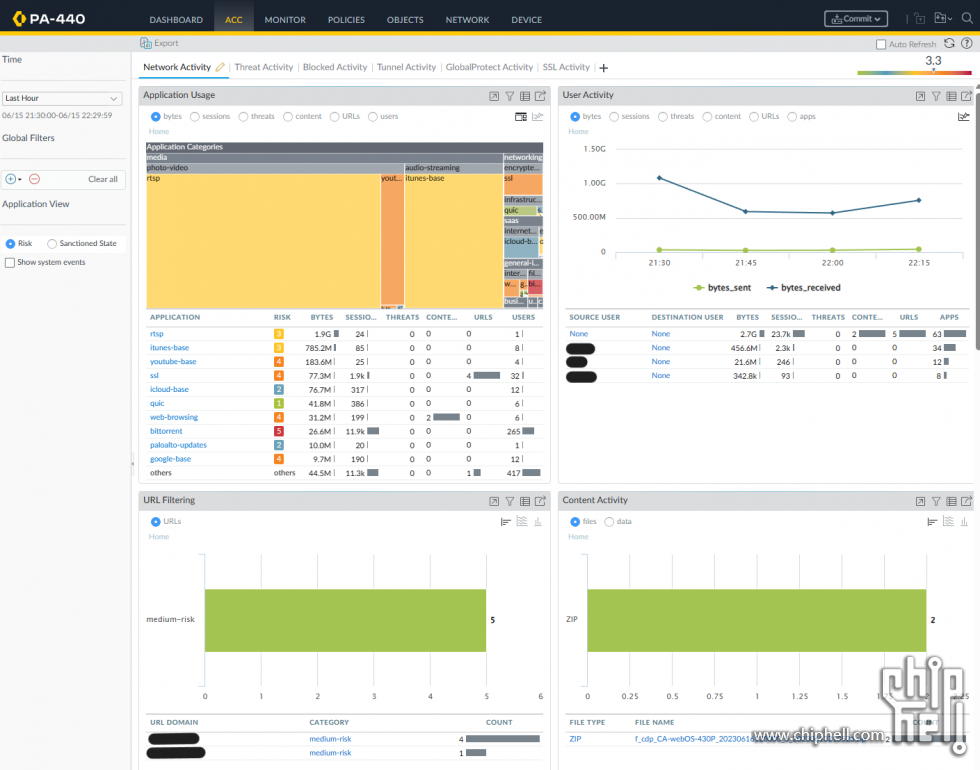

防火墙部署的位置是标准的桥接在路由器和核心交换机之间。我的做法是将LAN1 和LAN2配置成透明模式,所有通过两个口之间的流量都会被各种安全过滤处理,包括防毒、防间谍、安全攻击、URL过滤、文件过滤、野火分析、数据过滤、DoS保护,其中野火分析是通过PA在线式实时分析流量里的数据。LAN3用作对内网提供DHCP, DNS, GlobalProtect(VxN)。

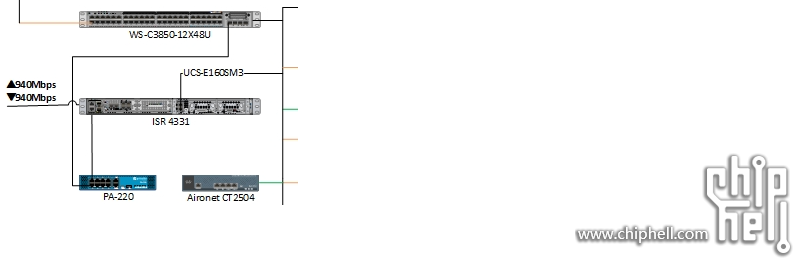

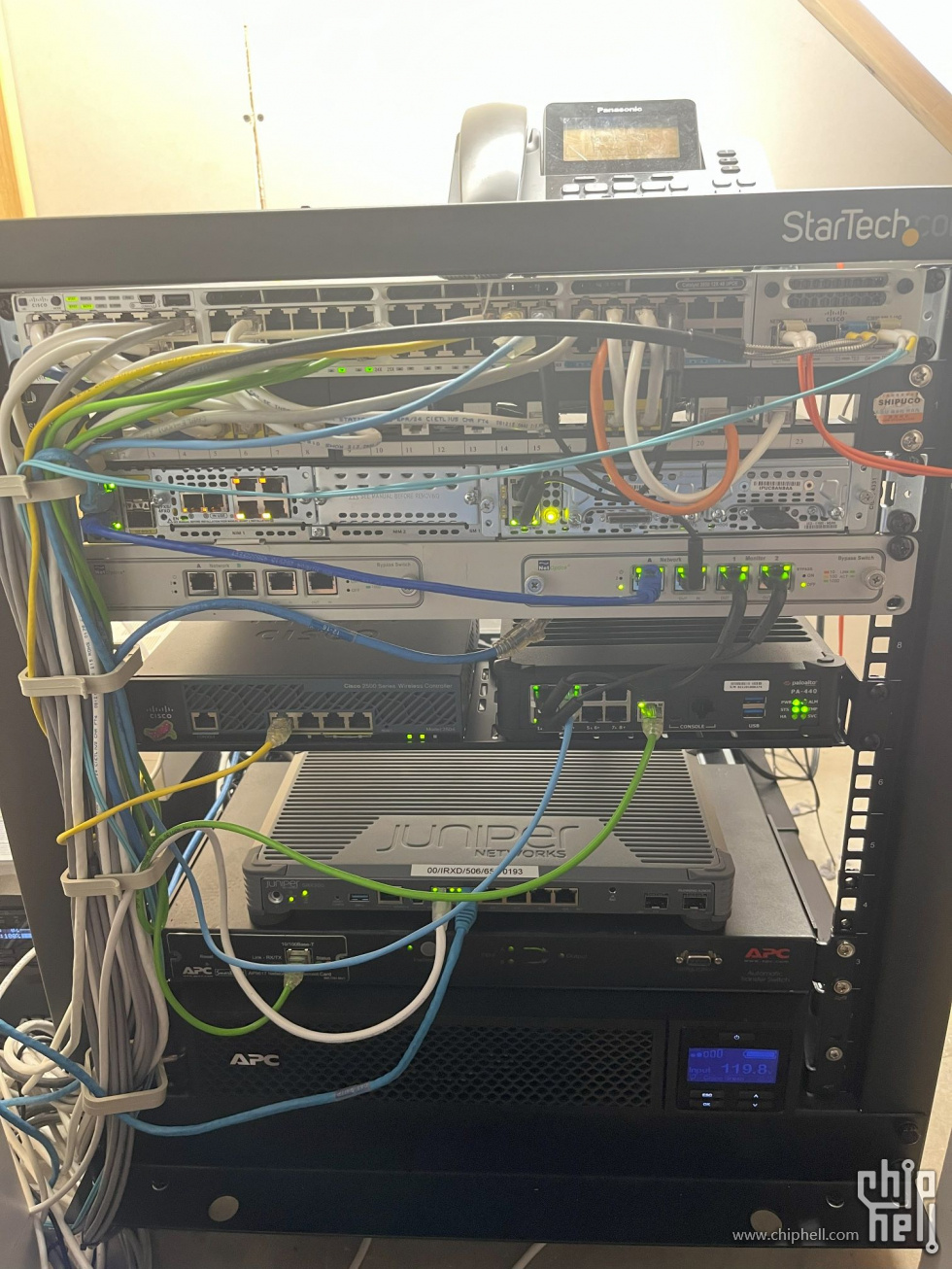

下图是当时的网络机柜设备,对比N年前的上一次折腾分享(https://www.chiphell.com/thread-1643682-1-1.html)已经作了大幅度,路由器由巨无霸C3945e换成C1111-4P再换由多功能的4331, 在能效比上进度了很多。关于具体的网络架构介绍,我尽量会之后发贴分享。

两年用下来已经现在回不去了,它的安全保护全面、且稳定,速度完全跑满上下行双方向940M带宽,比较特别是防火墙上有两个处理器,一个处理数据流量, 一个处理管理,在防火墙上的管理操作(查日志、配置、导出、数据分析)是不会影响处理数据CPU的性能的,设计上和Fortinet相似。

说得这么好的防火墙当然也会很缺点的,第一点肯定是使用成本的,不只购买防火墙硬件本身,每年还要支付授权费用。失去授权的防火墙就跟鸡肋一样,没有安全过滤的更新,没有远程**接入。第二点就是“性能”极低的问题,就像上面提到的,性能极低的是处理管理部分的CPU,查看日志要等、配置要等、提交保存配置更离谱每次都足足要15到20分钟的用时,升级固件重启的话更需要30分钟以上。。。这个对于每天都会折腾配置的我是十分痛苦的,每做一次变更都要漫长的等待。于是就有了最近 的升级。。。

PA440的体积比220大一圈,重量也重一倍,全金属机身本身也是散热片作为被动散热,性能飞跃提升,保存配置的时间从20分钟减到只要2分钟,心情舒畅多了。

随手拍了最近的网络机柜照片,比较凌乱因为打算换房子所以有就懒得整理了请见谅。主要改动就是路由器集成了XEON D1528服务器模块和语音模块,升级防火墙,还有就是申请了一条5个固定静态IP地址的光纤,网络供应商提供一台SRX300作为接入设备。以上

|

310112100042806

310112100042806